Segmentação de VLANs e Técnicas Avançadas de Trunking com Segurança

A segmentação de rede através de VLANs (Virtual Local Area Networks) representa um dos pilares fundamentais da arquitetura de rede moderna, oferecendo isolamento lógico, otimização de tráfego e controle granular de acesso. Com o crescimento exponencial de dispositivos conectados e a sofisticação crescente das ameaças cibernéticas, as técnicas tradicionais de configuração e gerenciamento de VLANs evoluíram para incorporar automação avançada, microsegmentação e proteções robustas contra ataques como VLAN hopping.

Este artigo explora as metodologias contemporâneas de implementação de VLANs, com foco especial em técnicas avançadas de trunking, automação através do Ansible e estratégias defensivas contra vulnerabilidades específicas da camada 2 do modelo OSI.

1. Fundamentos Modernos da Segmentação de VLANs

1.1 Evolução da Segmentação de Rede

A segmentação de rede tradicional baseada em infraestrutura física cedeu lugar a abordagens mais flexíveis e granulares. As VLANs modernas não apenas separam domínios de broadcast, mas implementam políticas de segurança dinâmicas, microsegmentação baseada em identidade e integração com sistemas de orquestração de rede.

A arquitetura Zero Trust, amplamente adotada em ambientes corporativos, redefine o papel das VLANs de simples separadores de tráfego para componentes ativos de uma estratégia de segurança multicamada. Essa evolução demanda técnicas mais sofisticadas de configuração e monitoramento.

1.2 Tipos de VLANs e Suas Aplicações Específicas

VLANs de Dados (Data VLANs)

Tradicionalmente utilizadas para segregar tráfego de usuários por departamento ou função organizacional. Em implementações modernas, essas VLANs incorporam políticas de QoS (Quality of Service) dinâmicas e controles de acesso baseados em papel (RBAC).

VLANs de Voz (Voice VLANs)

Especializadas para tráfego VoIP, essas VLANs implementam priorização de tráfego automatizada, detecção de dispositivos VoIP através de LLDP-MED (Link Layer Discovery Protocol – Media Endpoint Discovery) e políticas de segurança específicas para comunicações em tempo real.

VLANs de Gerenciamento (Management VLANs)

Dedicadas ao tráfego administrativo de dispositivos de rede. As implementações modernas incluem autenticação multifator, criptografia de tráfego de gerenciamento e isolamento rigoroso do tráfego de produção.

VLANs Nativas (Native VLANs)

Configuradas em links trunk para transportar tráfego não etiquetado. Representam um vetor de ataque significativo e requerem configuração cuidadosa para prevenir VLAN hopping.

2. Técnicas Avançadas de Trunking

2.1 IEEE 802.1Q e Extensões Modernas

O padrão IEEE 802.1Q, base do trunking VLAN, evoluiu para incorporar funcionalidades avançadas como QinQ (IEEE 802.1ad) para provedores de serviço e VLAN-aware bridging para ambientes virtualizados.

Implementação de Double Tagging (QinQ)

interface GigabitEthernet0/1

switchport mode dot1q-tunnel

switchport access vlan 100

l2protocol-tunnel cdp

l2protocol-tunnel stp

l2protocol-tunnel vtpEsta configuração permite que provedores de serviço transportem VLANs de clientes através de sua infraestrutura sem interferência nas numerações VLAN internas.

2.2 Dynamic Trunking Protocol (DTP) e Riscos de Segurança

O DTP, embora conveniente para configuração automática, apresenta vulnerabilidades significativas. Atacantes podem explorar a negociação automática para forçar interfaces em modo trunk e obter acesso a múltiplas VLANs.

Configuração Segura de Trunks

interface GigabitEthernet0/1

switchport mode trunk

switchport nonegotiate

switchport trunk allowed vlan 10,20,30

switchport trunk native vlan 999A configuração manual de trunks com desabilitação do DTP (switchport nonegotiate) e especificação explícita de VLANs permitidas reduz significativamente a superfície de ataque.

2.3 VLAN Pruning e Otimização de Tráfego

O pruning de VLANs elimina tráfego desnecessário de links trunk, reduzindo a utilização de largura de banda e limitando a propagação de broadcasts maliciosos.

VTP Pruning

vtp mode server

vtp domain CORPORATE

vtp version 3

vtp pruningManual Pruning

interface GigabitEthernet0/1

switchport trunk allowed vlan 10,20,30

switchport trunk pruning vlan 40-503. Automação de Configuração com Ansible

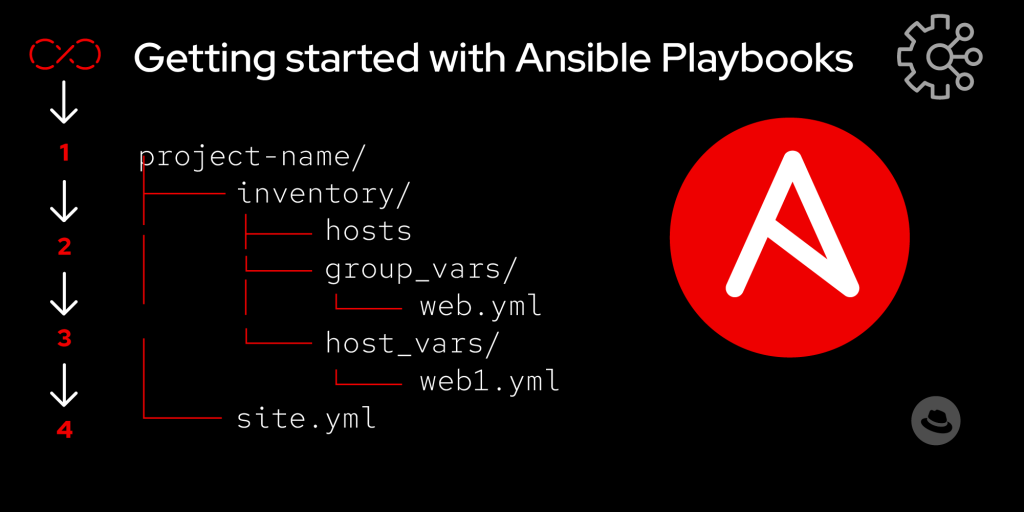

3.1 Infraestrutura como Código para VLANs

A automação através do Ansible transforma a gestão de VLANs de um processo manual e propenso a erros em um workflow reproducível, versionado e auditável.

Playbook Básico para Configuração de VLANs

---

- name: Configurar VLANs Corporativas

hosts: switches

gather_facts: no

vars:

vlans:

- { id: 10, name: "FINANCE", subnet: "192.168.10.0/24" }

- { id: 20, name: "HR", subnet: "192.168.20.0/24" }

- { id: 30, name: "IT", subnet: "192.168.30.0/24" }

- { id: 99, name: "QUARANTINE", subnet: "192.168.99.0/24" }

tasks:

- name: Criar VLANs

cisco.ios.ios_vlans:

config:

- vlan_id: "{{ item.id }}"

name: "{{ item.name }}"

state: active

loop: "{{ vlans }}"3.2 Templates Jinja2 para Configurações Avançadas

- name: Aplicar configuração de trunk seguro

cisco.ios.ios_config:

src: secure_trunk.j2

vars:

interface: "{{ ansible_host_interface }}"

allowed_vlans: "10,20,30"

native_vlan: 999Template secure_trunk.j2:

interface {{ interface }}

switchport mode trunk

switchport nonegotiate

switchport trunk allowed vlan {{ allowed_vlans }}

switchport trunk native vlan {{ native_vlan }}

spanning-tree guard root

spanning-tree bpduguard enable3.3 Validação e Compliance Automatizadas

- name: Verificar configuração de segurança VLAN

cisco.ios.ios_command:

commands:

- show vlan brief

- show interfaces trunk

- show spanning-tree summary

register: vlan_status

- name: Validar configurações críticas

assert:

that:

- "'VLAN0001' not in vlan_status.stdout[0]"

- "'DTP' not in vlan_status.stdout[1]"

fail_msg: "Configuração de segurança VLAN inadequada detectada"3.4 Integração com Sistemas de Monitoramento

- name: Configurar SNMP para monitoramento de VLANs

cisco.ios.ios_config:

lines:

- snmp-server enable traps vlan-membership

- snmp-server host {{ monitoring_server }} {{ snmp_community }}4. Proteção Contra VLAN Hopping

4.1 Compreendendo o VLAN Hopping

O VLAN hopping representa uma das vulnerabilidades mais críticas em ambientes de rede segmentados. Existem duas técnicas primárias de ataque:

Switch Spoofing

O atacante configura sua interface de rede para emular um switch, negociando um trunk através do DTP. Uma vez estabelecido o trunk, o atacante pode enviar tráfego etiquetado para qualquer VLAN.

Double Tagging

Explora a configuração de VLANs nativas em links trunk. O atacante encapsula pacotes com duas etiquetas VLAN, causando comportamentos inesperados no processamento de frames.

4.2 Estratégias Defensivas Implementadas

Desabilitação do DTP

interface range GigabitEthernet0/1-24

switchport mode access

switchport nonegotiateConfiguração de VLAN Nativa Não Utilizada

interface GigabitEthernet0/1

switchport trunk native vlan 999Implementação de BPDU Guard e Root Guard

spanning-tree portfast bpduguard default

spanning-tree guard root4.3 Port Security Avançado

interface GigabitEthernet0/1

switchport port-security

switchport port-security maximum 2

switchport port-security mac-address sticky

switchport port-security violation restrict

switchport port-security aging time 60

switchport port-security aging type inactivity4.4 Dynamic ARP Inspection (DAI)

ip dhcp snooping

ip dhcp snooping vlan 10,20,30

ip arp inspection vlan 10,20,30

interface GigabitEthernet0/1

ip dhcp snooping trust

ip arp inspection trust5. Microsegmentação e VLANs Dinâmicas

5.1 IEEE 802.1X e VLANs Dinâmicas

A autenticação 802.1X permite a atribuição dinâmica de VLANs baseada na identidade do usuário ou dispositivo, implementando verdadeira microsegmentação.

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

interface range GigabitEthernet0/1-24

authentication host-mode multi-auth

authentication port-control auto

authentication periodic

authentication timer reauthenticate 3600

dot1x pae authenticator5.2 MAC Authentication Bypass (MAB)

Para dispositivos que não suportam 802.1X:

interface GigabitEthernet0/1

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab5.3 Automação com Ansible para 802.1X

- name: Configurar autenticação 802.1X

cisco.ios.ios_config:

lines:

- authentication host-mode multi-auth

- authentication port-control auto

- authentication periodic

- authentication timer reauthenticate {{ reauth_timer }}

- dot1x pae authenticator

parents: "interface {{ item }}"

loop: "{{ access_ports }}"6. Monitoramento e Detecção de Anomalias

6.1 SIEM Integration para VLANs

A integração com sistemas SIEM permite detecção proativa de atividades suspeitas relacionadas a VLANs:

- name: Configurar logging para eventos VLAN

cisco.ios.ios_config:

lines:

- logging buffered 16384 informational

- logging host {{ siem_server }}

- logging trap informational

- logging facility local0

- logging source-interface Loopback06.2 Network Access Control (NAC) Integration

import requests

import json

def check_device_compliance(mac_address):

nac_endpoint = "https://nac.company.com/api/device/status"

headers = {"Authorization": "Bearer " + api_token}

response = requests.get(f"{nac_endpoint}/{mac_address}", headers=headers)

if response.status_code == 200:

device_data = response.json()

return device_data.get("compliant", False)

return False

def assign_quarantine_vlan(interface, switch_ip):

if not check_device_compliance(get_mac_from_interface(interface)):

configure_interface_vlan(switch_ip, interface, "99") # Quarantine VLAN7. Troubleshooting Avançado e Análise Forense

7.1 Análise de Tráfego Inter-VLAN

interface Vlan10

ip access-group MONITOR_ACL in

ip access-group MONITOR_ACL out

ip access-list extended MONITOR_ACL

permit ip any any log

permit tcp any any established log7.2 SPAN Ports para Análise de Segurança

monitor session 1 source vlan 10,20,30

monitor session 1 destination interface GigabitEthernet0/48

monitor session 1 filter vlan 107.3 Automação de Coleta de Evidências

- name: Coletar logs de segurança VLAN

cisco.ios.ios_command:

commands:

- show logging | include VLAN

- show mac address-table dynamic

- show interfaces status

- show spanning-tree blockedports

register: security_logs

- name: Salvar evidências

copy:

content: "{{ security_logs.stdout | to_nice_json }}"

dest: "/var/log/network-forensics/{{ ansible_host }}_{{ ansible_date_time.epoch }}.json"8. Implementação em Ambientes Híbridos e Cloud

8.1 VXLAN e Network Virtualization

feature nv overlay

feature vn-segment-vlan-based

vlan 10

vn-segment 10010

interface nve1

no shutdown

source-interface loopback1

member vni 10010

ingress-replication protocol bgp8.2 Software-Defined Networking (SDN) Integration

from ryu.base import app_manager

from ryu.controller import ofp_event

from ryu.controller.handler import set_ev_cls

from ryu.ofproto import ofproto_v1_3

class VLANSecurityController(app_manager.RyuApp):

OFP_VERSIONS = [ofproto_v1_3.OFP_VERSION]

def __init__(self, *args, **kwargs):

super(VLANSecurityController, self).__init__(*args, **kwargs)

self.blocked_vlans = {1, 1002, 1003, 1004, 1005} # Default VLANs

@set_ev_cls(ofp_event.EventOFPPacketIn, MAIN_DISPATCHER)

def packet_in_handler(self, ev):

msg = ev.msg

datapath = msg.datapath

# Implementar lógica de segurança VLAN

if self.is_vlan_hopping_attempt(msg):

self.block_malicious_flow(datapath, msg)9. Compliance e Frameworks de Segurança

9.1 Mapeamento para Frameworks de Segurança

NIST Cybersecurity Framework

- Identify: Inventário automatizado de VLANs e dispositivos

- Protect: Implementação de controles de segmentação

- Detect: Monitoramento contínuo de anomalias VLAN

- Respond: Automação de contenção através de VLANs de quarentena

- Recover: Procedimentos de restauração de configurações seguras

ISO 27001 Controls

- A.13.1.1: Network controls – Implementação de segmentação adequada

- A.13.1.2: Security of network services – Proteção de serviços de rede

- A.13.2.1: Information transfer policies – Controle de transferência entre VLANs

9.2 Documentação e Auditoria Automatizada

- name: Gerar relatório de compliance VLAN

template:

src: vlan_compliance_report.j2

dest: "/reports/vlan_compliance_{{ ansible_date_time.date }}.html"

vars:

audit_findings: "{{ vlan_audit_results }}"

compliance_score: "{{ calculated_score }}"10. Tendências Futuras e Considerações Emergentes

10.1 Intent-Based Networking (IBN)

A evolução para redes baseadas em intenção transformará o gerenciamento de VLANs de configurações imperativas para declarações de política de alto nível. Sistemas como Cisco DNA Center e Juniper Contrail já implementam essas capacidades.

10.2 Machine Learning para Detecção de Anomalias

Algoritmos de aprendizado de máquina analisarão padrões de tráfego inter-VLAN para detectar comportamentos anômalos que podem indicar comprometimento de segurança.

import numpy as np

from sklearn.ensemble import IsolationForest

class VLANAnomalyDetector:

def __init__(self):

self.model = IsolationForest(contamination=0.1)

def train(self, vlan_traffic_data):

features = self.extract_features(vlan_traffic_data)

self.model.fit(features)

def detect_anomaly(self, current_traffic):

features = self.extract_features(current_traffic)

anomaly_score = self.model.decision_function(features)

return anomaly_score < -0.5 # Threshold for anomaly10.3 Zero Trust Network Access (ZTNA)

A implementação de ZTNA redefine o papel das VLANs tradicionais, movendo o controle de acesso para camadas mais altas da pilha de protocolos, mas mantendo a segmentação como componente fundamental da arquitetura de segurança.

11. Conclusões e Recomendações

A segmentação moderna de VLANs transcende a simples separação de domínios de broadcast, evoluindo para um componente integral de estratégias de segurança cibernética abrangentes. A automação através de ferramentas como Ansible não apenas aumenta a eficiência operacional, mas também melhora a postura de segurança através da padronização e redução de erros humanos.

Principais Recomendações:

- Implemente automação desde o início: Use Infrastructure as Code para todas as configurações de VLAN

- Adote uma abordagem Zero Trust: Não confie implicitamente em nenhum tráfego de rede

- Monitore continuamente: Implemente detecção de anomalias e alertas proativos

- Mantenha-se atualizado: Acompanhe as evoluções tecnológicas e ameaças emergentes

- Documente tudo: Mantenha documentação atualizada e auditável

A implementação bem-sucedida dessas práticas resulta em uma infraestrutura de rede mais segura, resiliente e capaz de se adaptar às demandas em constante evolução do ambiente de TI corporativo moderno.

Leia mais sobre o mundo da tecnologia e segurança da informação em https://kalibrasecurity.com!