ZTNA (Zero Trust Network Access): O Fim das VPNs Convencionais?

Durante décadas, as VPNs (Virtual Private Networks) desempenharam papel central no acesso remoto seguro a redes corporativas. No entanto, com a aceleração da transformação digital, a adoção de ambientes híbridos e em nuvem, além da crescente mobilidade da força de trabalho, esse modelo mostra sinais claros de exaustão. A VPN tradicional baseia-se em um conceito hoje considerado ultrapassado: o de que existe um perímetro seguro e confiável. A partir do momento em que o usuário se conecta à rede via VPN, ele recebe acesso extensivo ao ambiente interno, com poucas barreiras internas — um modelo que favorece o movimento lateral de atacantes e dificulta a contenção de incidentes. É nesse contexto que o ZTNA (Zero Trust Network Access) se apresenta como uma evolução necessária, substituindo o paradigma do perímetro confiável pela lógica da verificação contínua.

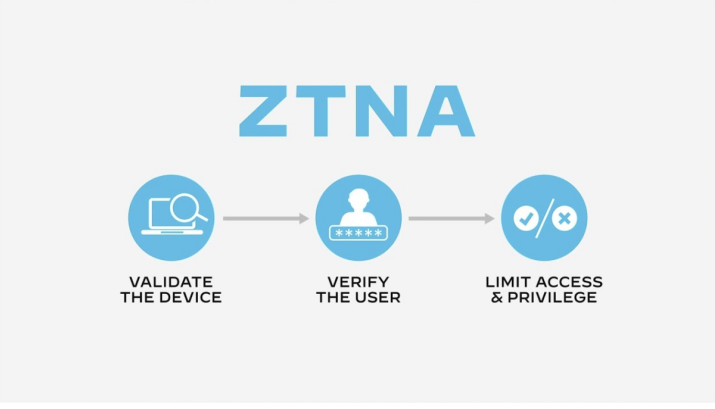

O conceito de Zero Trust parte de um princípio claro: nunca confie, sempre verifique. Isso significa que nenhuma entidade — seja ela um usuário, dispositivo ou aplicação — deve ter acesso concedido sem uma validação explícita e contextual. ZTNA implementa esse princípio na prática ao dissociar o acesso ao recurso da conexão à rede. Ou seja, enquanto a VPN oferece um túnel direto para dentro da rede, o ZTNA estabelece conexões seguras e específicas entre o usuário e os serviços aos quais ele está autorizado a acessar, sem expor a topologia interna ou abrir portas na borda do firewall.

Do ponto de vista técnico, as soluções de ZTNA geralmente se estruturam em três componentes centrais: um cliente/agente no endpoint, um broker ou controlador de políticas (geralmente baseado em nuvem) e um conector ou proxy na rede do recurso protegido. O fluxo típico de acesso funciona da seguinte forma: o usuário inicia uma requisição por meio do cliente ZTNA; o controlador valida a identidade, o contexto de acesso (postura de segurança do dispositivo, localização, horário, grupo de diretórios, etc.) e as políticas definidas pela organização. Apenas após a autorização explícita, o controlador instrui o conector a estabelecer uma conexão criptografada entre o usuário e o serviço, sem jamais expor a rede como um todo. Esse modelo permite o enforcement de políticas granulares e dinâmicas de acesso, incluindo autenticação multifator, validação de integridade de dispositivos (NAC-like), segregação por microsegmentação e inspeção de tráfego TLS.

Enquanto uma VPN tradicional utiliza protocolos como IPSec ou SSL/TLS para encapsular todo o tráfego de rede — frequentemente com privilégios amplos e pouca diferenciação de acesso — o ZTNA opera em uma arquitetura baseada em proxy reverso com brokering de sessão. As conexões são ponto a ponto, geralmente sob demanda e com autenticação contínua, baseando-se em protocolos modernos como HTTPS mTLS (Mutual TLS), SAML 2.0, OIDC, OAuth 2.0, além de integrações com IAMs (Identity Access Management) e EDRs (Endpoint Detection and Response).

Soluções como o Zscaler Private Access (ZPA) demonstram bem essa arquitetura. O ZPA utiliza uma malha global de data centers e conectores locais para intermediar conexões. Nenhuma aplicação é exposta à internet, e o tráfego nunca passa diretamente pelo endpoint do usuário: ele é redirecionado via o plano de controle e o plano de dados do ZPA, aplicando políticas de acesso dinâmico. O ZPA pode validar a identidade via Azure AD, Okta ou outros IdPs, e validar a postura do dispositivo com plataformas como CrowdStrike, SentinelOne e outros parceiros integrados.

Outro exemplo relevante é o Tailscale, que utiliza WireGuard, um protocolo VPN moderno, leve e extremamente eficiente em termos criptográficos. O Tailscale cria túneis ponto a ponto entre dispositivos autenticados por identidade (SSO integrado com Google, Microsoft, Okta), onde a autenticação e autorização são centralizadas e definidas por ACLs declarativas. Cada dispositivo na rede do Tailscale possui uma chave pública/privada e a comunicação entre eles é criptografada de ponta a ponta com curva de eliptica Curve25519, ChaCha20- Poly1305 para cifragem, BLAKE2s para hashing e HKDF para derivação de chave. A rede criada é uma espécie de overlay privada, onde cada dispositivo só enxerga o que está explicitamente autorizado a acessar.

Do ponto de vista de performance, o ZTNA representa uma vantagem significativa em relação às VPNs convencionais. Ao invés de rotear todo o tráfego por um túnel concentrado (frequentemente em um datacenter central ou appliance físico), o tráfego em ZTNA pode seguir caminhos mais diretos, otimizados por CDNs ou redes distribuídas de provedores em nuvem. Isso reduz a latência, melhora a experiência do usuário e diminui a carga sobre a infraestrutura corporativa.

Outro diferencial técnico do ZTNA está na observabilidade e auditoria. Como cada conexão é intermediada por um controlador de políticas, a organização possui logs detalhados de cada requisição, incluindo identidade, localização, horário, recurso acessado e duração da sessão. Essa visibilidade é crítica tanto para a resposta a incidentes quanto para auditorias regulatórias.

Em resumo, a comparação entre VPN e ZTNA não é apenas uma questão de arquitetura, mas de filosofia de segurança. A VPN parte do pressuposto de confiança implícita no perímetro. O ZTNA, ao contrário, assume que nenhuma parte do sistema é confiável por padrão. Em tempos de ransomware, engenharia social avançada e dispositivos BYOD, esse paradigma é muito mais alinhado às exigências de segurança modernas. Embora a transição não seja trivial — exigindo revisão de políticas de identidade, inventário de aplicações e adaptação cultural — o movimento em direção ao ZTNA parece irreversível. As VPNs convencionais, ainda úteis em alguns contextos legados, caminham para se tornar ferramentas de nicho, substituídas por soluções mais ágeis, escaláveis e resilientes. O ZTNA não é apenas uma alternativa: é a próxima etapa na evolução da segurança de acesso.

Para organizações que buscam adotar o modelo ZTNA, algumas soluções líderes de mercado oferecem implementações maduras, seguras e amplamente adotadas por empresas de todos os portes. Além dos já citados Zscaler ZPA e Tailscale, vale destacar o Cisco Duo Beyond, que oferece integração nativa com o ecossistema Cisco e foco forte em autenticação baseada em identidade e verificação de dispositivos. O Cloudflare Zero Trust (anteriormente Access) também é uma opção robusta, que utiliza a infraestrutura global da Cloudflare para oferecer acesso rápido e seguro a aplicações internas, com suporte a regras detalhadas baseadas em contexto. A Palo Alto Networks, com sua solução Prisma Access, entrega uma abordagem unificada de ZTNA, SASE e firewall como serviço, adequada a grandes corporações com requisitos de conformidade. Já a Appgate SDP, uma implementação de software-defined perimeter, se destaca pela flexibilidade arquitetural e políticas de microsegmentação adaptáveis, amplamente adotada em setores financeiros. Essas plataformas compartilham uma visão comum: minimizar a exposição, reduzir a superfície de ataque e reforçar a segurança com base em identidade, contexto e visibilidade contínua — pilares fundamentais do paradigma Zero Trust.

Leia mais sobre o mundo da tecnologia e segurança da informação em https://kalibrasecurity.com!