Revolucionário! Pesquisador da Rapid7 desenvolve um malware que afeta diretamente a CPU do dispositivo.

Em maio de 2025, o pesquisador Christiaan Beek, diretor de Threat Analytics da Rapid7, apresentou uma prova de conceito que provocou inquietação na comunidade de segurança cibernética. Pela primeira vez, demonstrou-se publicamente a viabilidade técnica de um malware que opera diretamente no microcódigo da CPU — a camada mais interna e crítica da arquitetura computacional moderna. Trata-se de um ransomware que não depende do sistema operacional, de firmware convencional, nem de qualquer artefato visível a softwares de segurança. Ele reside no próprio coração da unidade de processamento, executando-se fora do alcance de antivírus, EDRs, firewalls ou qualquer outro mecanismo de monitoramento tradicional.

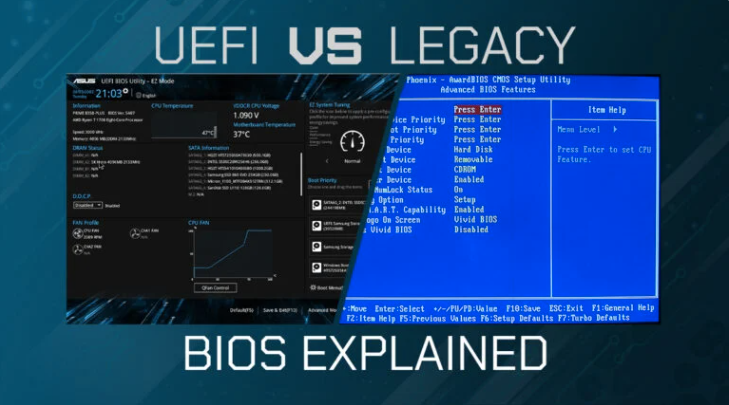

Para entender o impacto desta descoberta, é necessário compreender o que é o microcódigo. Dentro de um processador moderno — especialmente os da arquitetura CISC, como x86/x86-64 — muitas instruções complexas não são executadas diretamente pelo hardware. Elas são traduzidas internamente para microinstruções, que compõem o microcódigo. Essa camada é responsável por instruir a CPU sobre como realizar operações que não estão diretamente “gravadas no silício”. Os fabricantes, como Intel e AMD, frequentemente distribuem atualizações de microcódigo para corrigir bugs, melhorar desempenho ou mitigar vulnerabilidades, como as da classe Spectre/Meltdown. Essas atualizações geralmente são aplicadas no boot, via BIOS/UEFI.

A prova de conceito de Beek se baseia numa vulnerabilidade identificada por pesquisadores do Google em processadores AMD da arquitetura Zen. Especificamente, a falha envolve a instrução RDRAND, usada para gerar números aleatórios diretamente do hardware. Com a exploração da falha, foi possível forçar o processador a retornar sempre o valor “4” ao invés de um número aleatório real, o que já compromete seriamente qualquer subsistema que dependa de entropia criptográfica. Mais grave ainda é o mecanismo que permitiu a modificação da microimplementação da instrução — algo que, em tese, deveria ser restrito a processos controlados pela fabricante.

Partindo dessa base, Beek conseguiu injetar um payload malicioso diretamente no microcódigo da CPU. O ransomware por ele desenvolvido intercepta operações fundamentais do processador, bloqueando ou corrompendo acessos ao sistema de arquivos de forma totalmente invisível ao sistema operacional. Por atuar no nível mais profundo do pipeline de execução da CPU, o malware é capaz de manipular chamadas de entrada/saída (IO), comandos de controle (MOV CRx, WRMSR, RDMSR) e até mesmo operações de leitura de registradores privilegiados — tudo isso sem a criação de nenhum processo, driver ou thread que possa ser identificado por ferramentas de análise comportamental.

Tecnicamente, a construção de um malware de microcódigo é extremamente desafiadora. Os processadores modernos possuem buffers internos limitados para microinstruções — na casa de centenas de bytes — e exigem que o payload seja minuciosamente projetado para caber nesses espaços. Além disso, o código malicioso precisa ser assinado ou injetado por mecanismos de inicialização (como firmwares modificados), uma vez que o microcódigo não é persistente após o desligamento da máquina. Para contornar essa limitação, Beek acoplou sua PoC a um firmware UEFI alterado, capaz de reinstalar o microcódigo malicioso a cada boot, sem gerar alertas de integridade, pois o payload se disfarça como uma atualização legítima.

A persistência obtida é, portanto, comparável à de malwares UEFI avançados, como o famoso LoJax, mas com um diferencial crucial: não há dependência de estruturas convencionais como a tabela ACPI, partições de sistema ou loaders. O controle obtido por esse tipo de malware permite, por exemplo, interceptar chaves de criptografia antes que sejam carregadas para operações de disco, sabotar verificações de assinatura digital ou alterar silenciosamente o comportamento de instruções críticas, como CPUID, SYSCALL ou INT.

Do ponto de vista defensivo, o cenário é alarmante. Nenhum software tradicional — nem mesmo soluções em nível de kernel ou hypervisor — possui visibilidade sobre o que ocorre no microcódigo. O processador torna-se, literalmente, um ator malicioso. A única forma realista de detecção seria por meio de atestados de integridade via hardware externo (como chips TPM de última geração com medições profundas de boot) ou ferramentas especializadas de análise de firmware, capazes de comparar byte a byte atualizações de microcódigo carregadas no boot. Ainda assim, tais abordagens são complexas, limitadas e, na maioria das vezes, indisponíveis ao usuário comum ou a ambientes corporativos tradicionais.

Beek foi enfático em destacar que seu trabalho é uma PoC acadêmica — não uma ameaça em circulação. Contudo, o fato de que esse nível de comprometimento é possível com técnicas já acessíveis a pesquisadores civis indica que governos e agentes avançados (APT groups) podem já estar explorando vetores similares em campanhas altamente direcionadas. A possibilidade de backdoors embutidos diretamente no silício da CPU — algo antes relegado a teorias conspiratórias — ganha agora uma base técnica concreta.

A lição mais urgente, segundo Beek, não está apenas na sofisticação do ataque, mas na fragilidade estrutural dos modelos de segurança adotados atualmente. A confiança cega na integridade do hardware precisa ser urgentemente substituída por validações contínuas, auditorias independentes e políticas de defesa que incluam também a cadeia de suprimentos, desde o chip até o carregamento do sistema operacional. Segurança não pode mais ser tratada como algo aplicado “de fora para dentro”, mas como uma disciplina que começa na concepção do silício e termina na experiência do usuário.

Em síntese, a pesquisa conduzida por Christiaan Beek marca o início de um novo paradigma na segurança da informação. Quando o processador — o componente mais fundamental de um sistema computacional — pode ser manipulado para agir contra o próprio usuário, estamos diante de uma mudança de jogo. Malwares de microcódigo não são mais uma ficção especulativa, mas uma ameaça tecnicamente viável e perigosamente silenciosa. O futuro da cibersegurança, portanto, dependerá menos de soluções de superfície e mais da capacidade de entender, verificar e proteger o que antes era considerado inatingível: o próprio núcleo da computação.

Recomendações técnicas para mitigação e monitoramento

Embora essa ameaça ainda esteja restrita a provas de conceito, há medidas que profissionais de TI podem adotar para minimizar os riscos:

1. Fortalecer a cadeia de inicialização: Ativar e configurar corretamente o Secure Boot com chaves personalizadas (PK/KEK), desativando o boot legado. Sempre que possível, utilizar BIOS/UEFI assinados por autoridade própria.

2. Validar microcódigo e firmware: Garantir que todas as atualizações sejam provenientes de fontes confiáveis e assinadas digitalmente. Validar hashes de firmware e monitorar alterações não autorizadas.

3. Auditar firmwares regularmente: Utilizar ferramentas como CHIPSEC, Binwalk ou UEFITool para examinar firmwares UEFI em busca de payloads ocultos ou modificações não documentadas.

4. Ativar TPM 2.0, Measured Boot e Boot Guard: Essas tecnologias permitem verificar a integridade da cadeia de boot e detectar modificações mesmo em firmware.

5. Proteger acesso físico e interfaces de debug: Bloquear ou remover interfaces como JTAG, SPI e UART em ambientes de produção. Controlar rigorosamente o acesso a portas de manutenção e realizar vistorias periódicas.

6. Monitorar comportamentos anômalos de CPU: Observar falhas intermitentes em instruções sensíveis (RDRAND, CPUID), divergências entre dispositivos idênticos, ou degradação da aleatoriedade criptográfica.

7. Isolar ativos críticos: Infraestruturas essenciais devem rodar em hardwares auditados e certificados, com segmentação de rede, virtualização segura (VBS) e backups offline imutáveis.

8. Investir em capacitação técnica: Equipes de segurança devem incluir especialistas em firmware e hardware, com conhecimento em arquitetura de CPU, microcódigo, vetores de persistência e técnicas de detecção em camada profunda.

Leia mais sobre o mundo da tecnologia e segurança da informação em https://kalibrasecurity.com!